Efter mycket möda och stort besvär så har jag äntligen klurat ut hur man lägger till en billig Nexa-brytare i Home Assistant… utan att använda fjärrkontroll. Det blev ett lite antiklimax när jag fick till det efter *mycket* meckande med YAML-filer… Det visade sig att jag inte behövde göra det så utan det gick lägga till direkt i gränssnittet 😮

Det du behöver är en Home Assistant som är uppe och snurrar med en fungerande RFXCOM FRXtrx integration samt en eller flera ej parade Nexa-brytare. Den modell jag testar med är en vanlig kloss man sätter i vägguttaget med modellbeteckning PER-1500, kommer troligtvis från Clas Ohlsson eller Kjell & Co. (min modell är den äldre, lite klumpigare men det borde fungera lika bra med dom nya som är mindre)

De steg som ska utföras är:

1. Skapa koder som HA kan skicka

2. Lägga till switch (device) för koden i steg 1

3. Skapa en knapp i HA

4. Para switch med knappen

Steg 1, skapa ”koder” som HA kan skicka för att para brytaren/switchen

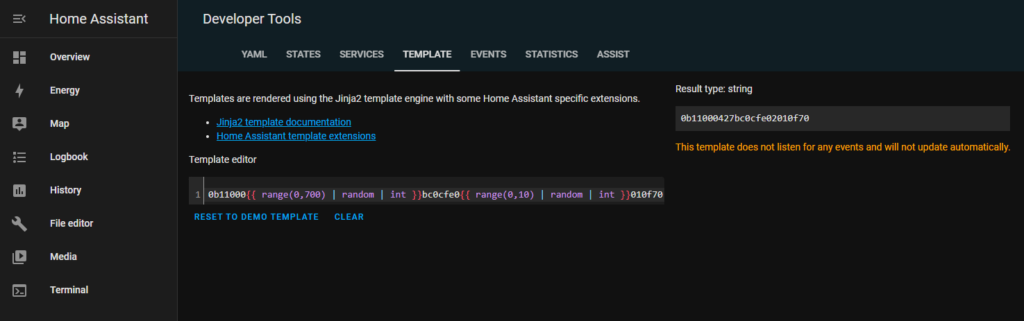

I HA gå till Developer tools > Template

I template editorn klistrar du in följande text på en rad:0b11000{{ range(0,700) | random | int }}bc0cfe0{{ range(0,10) | random | int }}010f70

Sedan trycker du enter, då visas en kod till höger

Den koden kopierar du och tar med dig till steg 2, om du ska lägga till många brytare på en gång kan det vara smart att klistra in många rader i Template editorn (använd samma text för alla rader)

Steg 2, Lägga till switch för doden

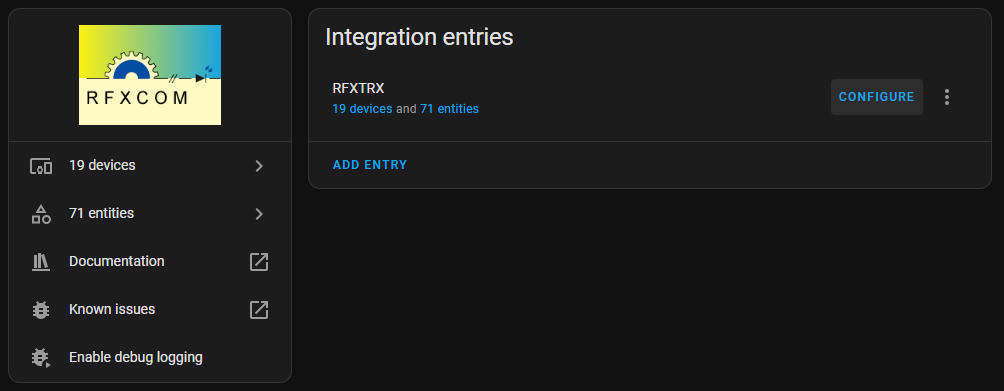

I HA gå till Settings > Devices & Services och klicka på RFXCOM RFXtrx

Därefter klickar du på CONFIGURE

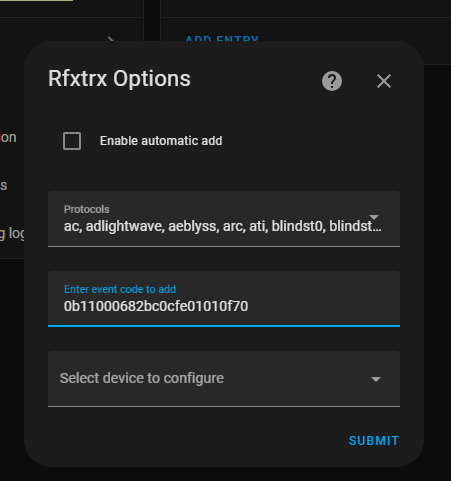

Klistra sedan in koden från steg 1 i rutan där det står Enter event to to add

Gå vidare genom att klicka SUBMIT

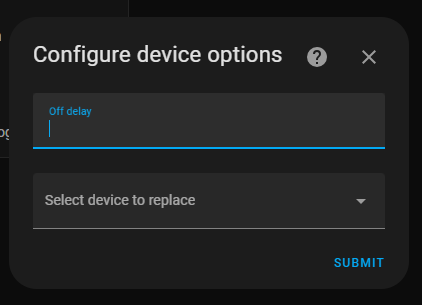

Där fyller du inte i något alls

Klicka bara på SUBMIT

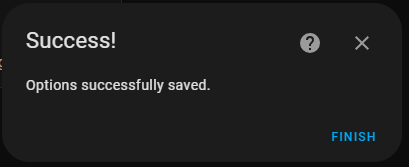

Success!

Avsluta steg två genom att trycka på FINISH

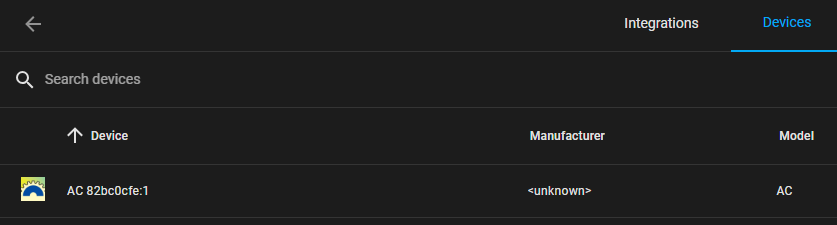

Under RFXtrx devices kan du se den nya brytaren

Du kan döpa om den om du vill, men det är standardunderhåll så det kan du nog redan 😎

Steg 3, Skapa en knapp i HA

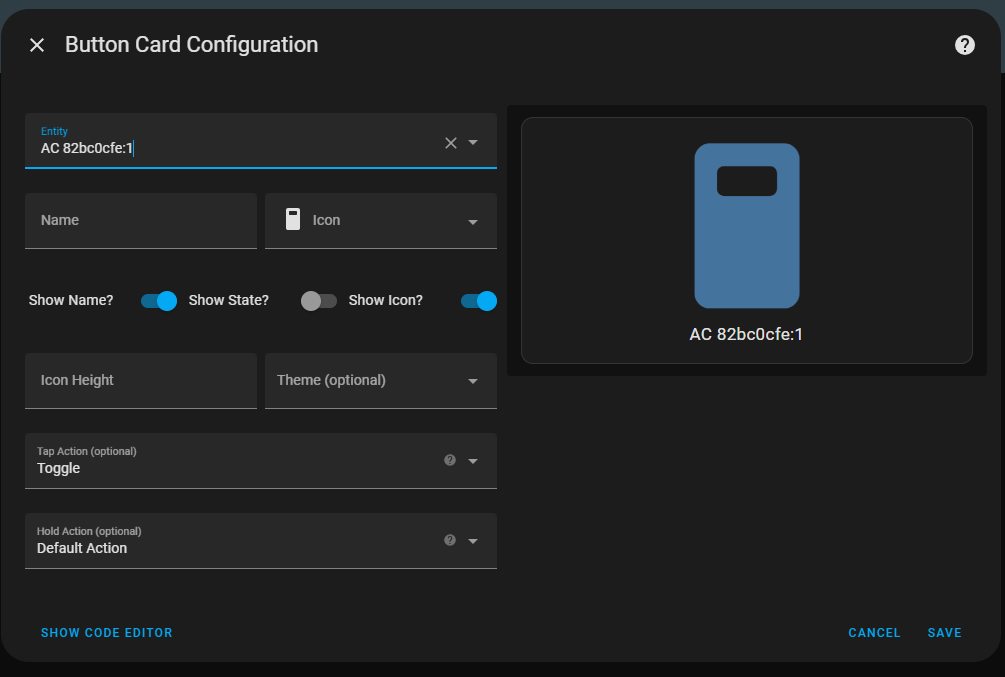

Lägg till en knapp i din dashboard/overview som vanligt, som entity väljer du din nya brytare com vi precis lagt till under devices

Till exempel så här, spara den och nu är det dags för fjärde och sista steget.

Steg 4, Para switch med knappen

Stoppa in brytaren i ett vägguttag och under tiden dioden på brytaren blinkar så klickar du på din nya knapp som du lade upp under steg 3.

Då kommer brytaren att klicka ett par gånger och nu är du klar.

Upprepa för alla brytare som du ska lägga till

Det här var som sagt helt ögonöppnande för mig då jag frågat i flertalet forum, googlat mig medvetslös och ingenstans har jag fått svar eller hjälp i rätt riktning. Jag är supernöjd att det fungerar 🤗

Lycka till!